Cyberdreigingen in de toeleveringsketen bestrijden: gegevens beveiligen en digitale toeleveringsketens beschermen

Naarmate toeleveringsketens steeds meer gedigitaliseerd en onderling verbonden zijn geraakt, zijn ze ook kwetsbaarder geworden voor allerlei cyberdreigingen. Deze dreigingen vormen niet alleen een risico voor de directe bedrijfsvoering van bedrijven, maar ook voor het uitgebreide netwerk van leveranciers, aanbieders, verkopers[1] en klanten dat het ecosysteem van de toeleveringsketen vormt.

De overgang van toeleveringsketens naar de digitale wereld heeft ongetwijfeld geleid tot opmerkelijke efficiëntieverbeteringen en innovaties. Toch heeft dezezelfde transformatie de cyberkwetsbaarheden blootgelegd die inherent zijn aan deze complexe netwerken, waardoor toeleveringsketens – en de organisaties die daarbij betrokken zijn – zeer vatbaar zijn geworden voor cyberaanvallen, zoals phishing, ransomware, malware en datalekken, die kunnen leiden tot compromittering van gevoelige gegevens, financieel verlies, verstoring van diensten of activiteiten, reputatieschade, niet-naleving van regelgeving, gevaar voor mensenlevens en veiligheid, en andere schade.

Cyberaanvallen op de toeleveringsketen in cijfers:

- Het aantal organisaties dat getroffen is door aanvallen op de toeleveringsketen is sterk gestegen met meer dan 2600% gestegen, waarbij het aantal slachtoffers alleen al in 2023 met 15% is gestegen (tot meer dan 54 miljoen).

- Verstoringen in de toeleveringsketen die zich in 2023 voordeden, leidden tot een gemiddeld 82 miljoen dollar aan jaarlijkse verliezen per organisatie in belangrijke sectoren, waaronder financiële dienstverlening, lucht- en ruimtevaart, defensie, gezondheidszorg en energie.

- Gartner – 's werelds toonaangevende onderzoeks- en adviesbureau – voorspelt dat tegen 2025 45% van de organisaties wereldwijd te maken zal hebben gehad met aanvallen op hun softwaretoeleveringsketens – een verdrievoudiging ten opzichte van 2021.

Deze trend zal waarschijnlijk niet snel afnemen, aangezien aanvallers hun technieken blijven verfijnen en misbruik blijven maken van zwakke plekken in het onderling verbonden ecosysteem van externe leveranciers en software. Het is dus belangrijker dan ooit om te beseffen dat kwetsbaarheden in de toeleveringsketen nu nauw verweven zijn met cyberdreigingen, wat een belangrijke verschuiving betekent in de manier waarop organisaties in alle sectoren omgaan met de beveiliging van onderling verbonden netwerken. Door de toenemende onderlinge verbondenheid van de wereldeconomie en het groeiende aantal cyberdreigingen is het voor organisaties essentieel om de risico's van hun supply chain-partners te beoordelen en te beheren.

In dit artikel bespreken we de kenmerken van cyberaanvallen op toeleveringsketens, belichten we recente opvallende incidenten en geven we aanbevelingen om de risico's die daarmee gepaard gaan te beperken.

Inzicht in cyberaanvallen op de toeleveringsketen

How They Work

Een cyberaanval op de toeleveringsketen maakt misbruik van vertrouwensrelaties tussen verschillende organisaties. Alle organisaties hebben een zekere mate van impliciet vertrouwen in andere bedrijven, omdat ze de software van die bedrijven in hun netwerken installeren en gebruiken of met hen samenwerken als leveranciers. Hackers kiezen vaak voor de weg van de minste weerstand en richten zich op de zwakste schakel in een vertrouwensketen, omdat ze via één enkel compromitterend punt meerdere organisaties kunnen infiltreren.

Zelfs als uw organisatie goed beveiligd is en een sterk cyberbeveiligingsprogramma heeft, zullen aanvallers zich op een van uw vertrouwde leveranciers richten om de beveiliging van die leverancier te omzeilen, bijvoorbeeld door phishing-aanvallen of social engineering-aanvallen uit te voeren om de inloggegevens van een medewerker van die leverancier te stelen.

Zodra de aanvallers voet aan de grond hebben gekregen in het systeem van een leverancier, zoeken en misbruiken ze kwetsbaarheden om zich lateraal door het netwerk te verplaatsen. Ze kunnen bijvoorbeeld gebruikmaken van niet-gepatchte kwetsbaarheden in software, zwakke toegangscontroles of verkeerd geconfigureerde systemen om hun privileges te vergroten en hun penetratie verder te verdiepen, zodat ze deze kunnen gebruiken als springplank om malware of kwaadaardige code te verspreiden of op andere manieren toegang te krijgen tot de netwerken van de primaire doelorganisaties. Door gebruik te maken van dergelijke kwetsbaarheden in de toeleveringsketen kunnen aanvallers een grotere impact hebben en toegang krijgen tot netwerken die anders moeilijk rechtstreeks aan te vallen zijn.

Dit aspect onderstreept de wereldwijde reikwijdte van bedreigingen die verband houden met cyberaanvallen op toeleveringsketens. Hackers kunnen opzettelijk of onopzettelijk controle krijgen over de infrastructuur van elke organisatie, zelfs als deze niet direct het doelwit is geweest. Bovendien hoeven organisaties zich niet alleen zorgen te maken over directe leveranciers; de risico's kunnen veel dieper in de toeleveringsketen liggen, bij derde- en vierdepartijleveranciers, aangezien de impact van een verstoring bij één leverancier gevolgen kan hebben voor meerdere partijen verderop in de keten. Het gaat hierbij onder meer om risico's als gevolg van gecompromitteerde software of hardware die bij leveranciers is aangeschaft, slechte informatiebeveiligingspraktijken bij lagere leveranciers, kwetsbaarheden in de softwarebeveiliging in het beheer van de toeleveringsketen of in leverancierssystemen, en namaakhardware of hardware met ingebouwde malware.

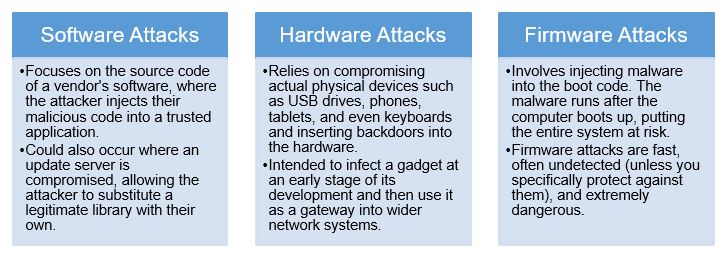

Soorten cyberaanvallen op de toeleveringsketen

Er zijn verschillende vormen van aanvallen op de toeleveringsketen, maar drie belangrijke en meest voorkomende vormen springen eruit:

Recente spraakmakende casestudy's

De afgelopen jaren hebben verschillende opvallende cyberbeveiligingsincidenten de groeiende dreiging voor toeleveringsketens duidelijk gemaakt. Voorbeelden hiervan zijn:

- MOVEit (2023): MOVEit is populaire software voor bestandsoverdracht die duizenden organisaties over de hele wereld helpt bij het overdragen van grote hoeveelheden vaak gevoelige bestanden en gegevens via internet. In mei 2023 kreeg een ransomware- en afpersingsgroep genaamd Cl0p toegang tot gegevens in bedrijfs- en institutionele netwerken over de hele wereld door misbruik te maken van een zero-day-kwetsbaarheid in de MOVEit-software. Hierdoor konden hackers gevoelige bestanden extraheren van duizenden organisaties die op deze software vertrouwen, waaronder veel derde- en vierdepartijleveranciers, toeleveranciers en aannemers. In oktober 2023 had de MOVEit-hack naar verluidt gevolgen voor ten minste 2300 bekende publieke en private entiteiten en meer dan 65 miljoen personen, met wereldwijde kosten van meer dan 10 miljard dollar.

- Kaseya (2021): Aanvallers hebben deze softwareoplossing, die wordt gebruikt door managed service providers (MSP's), gecompromitteerd en geïnfecteerd met REvil-ransomware, die vervolgens samen met een update van de software werd geïmplementeerd. De ransomware verspreidde zich naar duizenden klantomgevingen, waardoor aanvallers 70 miljoen dollar konden afpersen van MSP's en hun klanten.

- SolarWinds (2020): Deze geavanceerde cyberspionagecampagne was gericht op de Orion-software van SolarWinds, een populaire IT-beheertool. Door kwaadaardige code in de updates van de software in te voegen, konden aanvallers infiltreren in de netwerken van maar liefst 18.000 klanten van SolarWinds, waaronder belangrijke Amerikaanse overheidsinstanties en talrijke Fortune 500-bedrijven.

Deze casestudy's onderstrepen gezamenlijk het cruciale belang van waakzaamheid en robuuste beveiligingsmaatregelen op alle niveaus van de toeleveringsketen om de risico's van dergelijke aanvallen te beperken.

Best practices voor het beperken van cyberrisico's in uw toeleveringsketen

Wanneer uw toeleveringsketen slechts zo sterk is als de zwakste schakel, is het voor organisaties van cruciaal belang om zich aan te passen door proactief om te gaan met risico's in de toeleveringsketen en cybergerelateerde verstoringen, en zich daarop voor te bereiden, in plaats van alleen maar te reageren op problemen wanneer deze zich voordoen. Hier volgen enkele belangrijke best practices die organisaties kunnen overwegen om cyberrisico's die van invloed zijn op hun toeleveringsketens effectief te beheren:

- Risicobeheerkader. Implementeer een uitgebreid risicobeheerkader dat de principes van Cyber Supply Chain Risk Management (C-SCRM) integreert. C-SCRM is een systematisch proces voor het beheren van blootstelling aan cyberbeveiligingsrisico's in de hele toeleveringsketen en het ontwikkelen van passende responsstrategieën, beleidsmaatregelen, processen en procedures. Het Cybersecurity Framework (CSF) 2.0 van het National Institute of Standards and Technologies (NIST) biedt een gestructureerde aanpak voor het beheren van cyberrisico's en kan dienen als basis voor organisaties van elke omvang en in elke sector om hun risicobeheerstrategieën te ontwikkelen. CSF 2.0 bevat ook aanvullende C-SCRM-resultaten om organisaties te helpen deze risico's aan te pakken. De subcategorieën binnen de CSF C-SCRM-categorie [GV.SC] fungeren als een brug tussen resultaten op het gebied van cyberbeveiliging en bredere C-SCRM-doelstellingen. Voor uitgebreide informatie over C-SCRM verwijzen wij u naar NIST's Special Publication (SP) 800-161r1, Cybersecurity Supply Chain Risk Management Practices for Systems and Organizations, SP 1305 (eerste openbare conceptversie van een snelstartgids over hoe organisaties CSF 2.0 kunnen gebruiken om hun C-SCRM-processen te verbeteren) en C-SCRM Factsheet.

- Due diligence van leveranciers. Voer grondige due diligence uit bij het selecteren van leveranciers, waarbij u hun cyberbeveiligingsbeleid, incidentresponscapaciteiten, veerkracht en naleving van toepasselijke industrienormen, wetten en voorschriften met betrekking tot gegevensbescherming, privacy en cyberbeveiliging beoordeelt. Dit helpt bij het identificeren en beperken van potentiële risico's in verband met externe leveranciers.

- Beoordeling van leveranciers. Voer regelmatig beveiligingsbeoordelingen en audits uit bij bestaande leveranciers om de effectiviteit van cyberbeveiligingsmaatregelen en -praktijken te evalueren en om naleving van relevante beveiligingsnormen en andere toepasselijke wettelijke en contractuele vereisten gedurende de hele levenscyclus van de toeleveringsketen te waarborgen. Het wordt ook aanbevolen om C-SCRM-praktijken te implementeren om risico's in de toeleveringsketen in verband met externe leveranciers te identificeren en te beperken.

- Leverancierscontracten. Zorg ervoor dat elke offerteaanvraag en elk contract met een belangrijke leverancier in de toeleveringsketen strenge cyberbeveiligingseisen bevat die (minimaal) betrekking hebben op de veerkracht van de eigen systemen van de leveranciers, regelmatige training van personeel, onmiddellijke melding van een datalek, grondige samenwerking, periodieke audits, uitbesteding en andere gerelateerde maatregelen die nodig zijn om te voldoen aan de toepasselijke wetgeving en industrienormen, evenals duidelijk omschreven verantwoordelijkheden en aansprakelijkheidsverdeling met leveranciers. Bedrijven moeten ook regelmatig bestaande leverancierscontracten herzien en bijwerken om ervoor te zorgen dat er voldoende cyberbeveiligingseisen zijn opgenomen en aanvullingen vragen wanneer dat niet het geval is.

- Continuous Monitoring and Detection. Implement continuous monitoring and detection mechanisms to identify and respond to cyber threats in real-time. For example, organizations should consider utilizing threat intelligence feeds, security information and event management (SIEM) systems, and intrusion detection/prevention systems to monitor for suspicious activities and anomalies involving systems and/or software used within your supply chain.

- Education and Awareness. Provide regular cybersecurity awareness training to employees, suppliers, and stakeholders to (i) educate them about the importance of common cyber threats and best practices, (ii) promote awareness about C-SCRM principles and the importance of supply chain security in mitigating cyber risks, and (iii) help them recognize and encourage them to report potential cyber threats.

- Samenwerking en informatie-uitwisseling. Bevorder samenwerking en informatie-uitwisseling tussen partners in de toeleveringsketen om gemeenschappelijke veiligheidsuitdagingen aan te pakken en informatie over bedreigingen, best practices en geleerde lessen te delen.

- Beveiligde toegangscontroles en versleutelingsmaatregelen. Implementeer robuuste maatregelen voor gegevensversleuteling en toegangscontroles om gevoelige informatie die binnen de toeleveringsketen wordt gedeeld, te beschermen. Het versleutelen van gegevens, zowel in rust als tijdens het transport, helpt deze te beveiligen tegen ongeoorloofde toegang of onderschepping. Toegangscontroles (bijv. meervoudige authenticatie, op rollen gebaseerde toegangscontroles, principes van minimale rechten, enz.) helpen de toegang tot kritieke activa en systemen door externe leveranciers te beperken.

- Incidentrespons- en bedrijfscontinuïteitsplannen. Ontwikkel of actualiseer bestaande incidentresponsplannen en neem daarin processen op voor het reageren op cyberincidenten waarbij belangrijke externe leveranciers in de toeleveringsketen betrokken zijn of die daar hun oorsprong vinden (en met relevante C-SCRM-praktijken om specifieke bedreigingen en kwetsbaarheden in de toeleveringsketen aan te pakken). Daarnaast is het verstandig om bedrijfscontinuïteits- en noodherstelplannen te ontwikkelen en regelmatig te testen om de continuïteit van de bedrijfsvoering te waarborgen in geval van een cyberaanval op de toeleveringsketen.

- Patchbeheer. Houd alle software, inclusief besturingssystemen en applicaties, up-to-date met de nieuwste beveiligingspatches. Regelmatige updates zorgen ervoor dat kwetsbaarheden snel worden verholpen.

Vooruitblik

De toenemende verstoringen in de toeleveringsketen als gevolg van cyberbeveiligingsincidenten vragen om een proactieve reactie van bedrijven. Het negeren van risicobeheer bij leveranciers stelt bedrijven bloot aan aanzienlijke financiële verliezen en reputatieschade, en kan ook leiden tot extreme schade voor de samenleving. Hoewel cyberdreigingen onvermijdelijk zijn, kunnen bedrijven de impact ervan aanzienlijk minimaliseren door een sterk kader voor risicobeheer bij leveranciers te implementeren in combinatie met robuustere beveiligingsmaatregelen. Op die manier kunnen organisaties ook hun waardevolle activa, reputatie en relaties met belanghebbenden beter beschermen.

1 De termen leveranciers, verkopers en aanbieders worden in dit artikel door elkaar gebruikt.